近日,騰訊安全通過(guò)安全大數(shù)據(jù)感知到一款名為截流者的病毒,正在利用多種黑客技術(shù)手段惡意篡改應(yīng)用推廣渠道號(hào),意圖通過(guò)作弊手段牟取推廣收益。熱門手游、短視頻APP廣告主們動(dòng)輒過(guò)千萬(wàn)的流量推廣預(yù)算,正在被病毒黑產(chǎn)吞噬。

經(jīng)騰訊安全反詐騙實(shí)驗(yàn)室分析發(fā)現(xiàn),截流者病毒主要通過(guò)某定制的安卓系統(tǒng)FreemeOS系統(tǒng)進(jìn)行傳播,且被截流的應(yīng)用多為推廣“大金主”,包括一些熱門手游、知名資訊、流行短視頻應(yīng)用等。

截流者病毒藏身的某定制安卓系統(tǒng)▲

據(jù)了解,目前攜帶截流者病毒的安卓系統(tǒng)主要應(yīng)用在低端手機(jī)廠商設(shè)備中,例如小辣椒、天語(yǔ)、歐加、傳奇、迪美、米藍(lán)、歐沃等品牌,預(yù)計(jì)影響用戶約200萬(wàn)。由于該病毒主要通過(guò)劫持應(yīng)用渠道付費(fèi)ID獲利,牟取APP廣告主的推廣費(fèi)用,因此對(duì)手機(jī)用戶本身影響不大。

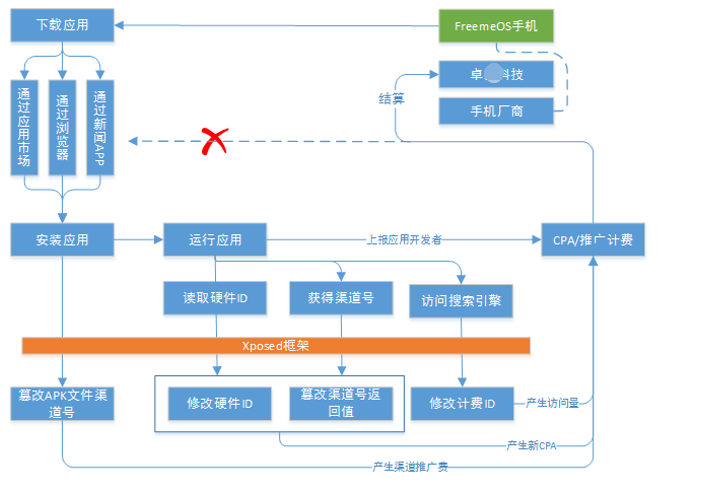

騰訊安全通過(guò)安全大數(shù)據(jù),追溯到該病毒由上海某科技公司控制的云控平臺(tái)下發(fā)攻擊模塊和攻擊目標(biāo),其不僅能夠執(zhí)行篡改應(yīng)用渠道號(hào)、劫持付費(fèi)ID、篡改新聞應(yīng)用熱點(diǎn)新聞地址等惡意行為,還會(huì)通過(guò)HOOK技術(shù)篡改硬件唯一標(biāo)識(shí),實(shí)現(xiàn)欺騙推廣應(yīng)用反復(fù)計(jì)費(fèi),極大地消耗了APP的推廣費(fèi)用。

截流者病毒盜取推廣費(fèi)用流程圖▲

據(jù)了解,由于截流者病毒通過(guò)FreemeOS系統(tǒng)直接植入到手機(jī)設(shè)備中,具有極高的隱蔽性,傳統(tǒng)安全廠商很難發(fā)現(xiàn)其蹤跡。

目前騰訊安全反詐騙實(shí)驗(yàn)室已經(jīng)向廣告平臺(tái)、廣告主提供運(yùn)用大數(shù)據(jù)模型的移動(dòng)互聯(lián)網(wǎng)流量反欺詐解決方案。

APP廣告主可將自身收到的計(jì)費(fèi)流量數(shù)據(jù)例如“點(diǎn)擊上報(bào)”、“激活上報(bào)”等上傳至反欺詐識(shí)別服務(wù)接口,反欺詐服務(wù)平臺(tái)即會(huì)根據(jù)流量數(shù)據(jù)進(jìn)行虛假流量評(píng)估與識(shí)別。