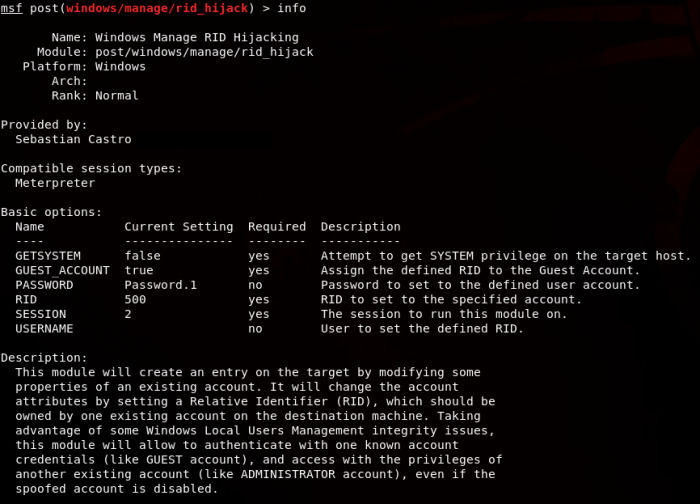

哥倫比亞網絡安全專家Sebastian Castro近期分享的一份報告中,披露了Windows系統中的“關鍵”級別漏洞,允許黑客將管理員權限轉移給其他賬戶。該漏洞自Windows XP系統就已經存在,在報告中Castro自己編寫了Metasploit模塊來測試和演示這個漏洞。

在模塊部署完成之后,Castro在 Windows XP、Windows Server 2003、Windows 8.1和Windows 10系統上成功進行了測試。此外在報告中他還詳細解釋了這個漏洞的工作原理,允許黑客將隸屬于管理員賬號的所有管理員權限附加給來賓賬號。

自Windows XP系統以來,Windows系統使用Security Account Manager (SAM)來存儲本地用戶和內置帳戶的安全描述符。正如How Security Principals Work所提及的,每個賬號都有一個用于標識它的已分配RID。與域控制器不同,Windows工作站和 服務器 會將此數據的大部分存儲在HKLM SAM SAM Domains Account Users項中,這需要訪問SYSTEM權限。

Castro在10個月前向 微軟 發布了漏洞報告,但始終沒有得到微軟方面的回復。GünterBorn在報道中稱,通過修改組策略能夠阻止黑客在現實生活中利用這個漏洞發起攻擊。不過我們依然還在等待微軟發布官方說明。

現在安全專家Sebastian Castro分享了自己發現的Windows的一項重要漏洞,雖然該專家將漏洞報給了微軟,但是后者并沒有任何表態,更沒有去維修它們。具體來說,這個漏洞就是允許黑客將隸屬于管理員賬號的所有管理員權限附加給來賓賬號,這樣一來的話,你加密設備就毫無隱私可研了。

目前Windows使用Security Account Manager來存儲本地用戶和內置帳戶,而每一個賬號都有一個用于標識它的已分配RID,而對于Windows工作站、服務器這樣的設備來說,帳號存儲的路徑更加寬廣,而訪問也需要SYSTEM權限。

Sebastian Castro通過這個漏洞自己設計了Metasploit模塊,并重現了這些問題漏洞,不過讓他郁悶的是,這個從Windows XP就存在的漏洞,雖然被他們發現了,但是報告后并沒有得到微軟的重視。

通過修改組策略能夠阻止黑客在現實生活中利用這個漏洞發起攻擊,這顯然是微軟要去更新的,但是官方現在還沒有回應。