近日,360互聯(lián)網(wǎng)安全中心捕獲了一款Petya勒索病毒的仿冒者,通過修改用戶計(jì)算機(jī)的MBR(主引導(dǎo)記錄)來破壞系統(tǒng),其攻擊手段與早期Petya勒索病毒有相似之處,但又有較大不同。

其攻擊方式包括控制域控服務(wù)器、釣魚郵件、永恒之藍(lán)漏洞攻擊和暴力破解,攻擊力極大, 可在短時(shí)間內(nèi)造成內(nèi)網(wǎng)大量主機(jī)癱瘓,中招主機(jī)被要求支付0.1個(gè)比特幣贖金。

該勒索病毒會(huì)釋放三款勒索病毒文件(update.exe、update2.exe、update3.exe)到機(jī)器中運(yùn)行,就目前發(fā)現(xiàn)的腳本來看,本次入侵僅傳播了update3.exe,其余兩個(gè)并未傳播。

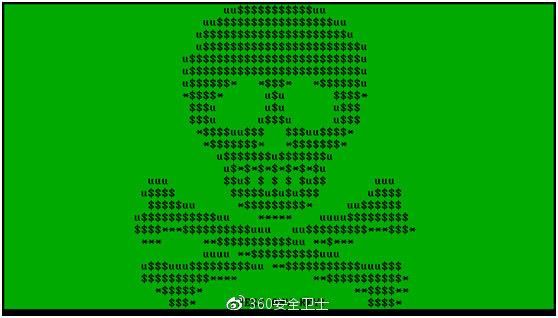

而本次攻擊中參與實(shí)戰(zhàn)的 MBR勒索病毒,通過強(qiáng)行寫入數(shù)據(jù)以覆蓋磁盤,在此過程中并沒有為文件恢復(fù)做任何備份 , “加密”MBR之后調(diào)用系統(tǒng)shutdown命令重啟機(jī)器,并在屏幕上顯示閃動(dòng)的骷髏,同時(shí)留下如圖所示的勒索信息勒索0.1個(gè)比特幣的贖金。

經(jīng)360安全專家分析,簡(jiǎn)單粗暴的磁盤覆蓋操作已經(jīng)導(dǎo)致MBR中的分區(qū)表部分?jǐn)?shù)據(jù)損壞, 用戶成功解除了該勒索信息之后會(huì)由于計(jì)算機(jī)無法識(shí)別系統(tǒng)分區(qū),無法正常進(jìn)入操作系統(tǒng)。

360安全大腦提出以下幾點(diǎn)防護(hù)建議:

1、企業(yè)內(nèi)部局域網(wǎng)環(huán)境復(fù)雜,管理人員要重視對(duì)局域網(wǎng)內(nèi)部攻擊的防御。

2、及時(shí)打補(bǔ)丁,修復(fù)系統(tǒng)和軟件的安全漏洞。

3、盡可能使用較新的操作系統(tǒng),其安全性較高,尤其是較新版本的Windows系統(tǒng)默認(rèn)均使用了UEFI的啟動(dòng)模式,該模式可在一定程度上免疫破壞MBR的病毒攻擊。

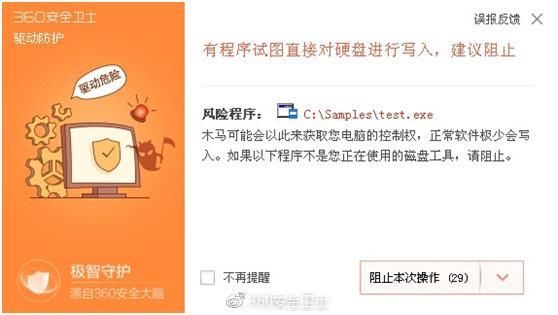

4、用戶可安裝360安全衛(wèi)士攔截此類勒索病毒,同時(shí)可使用360急救盤修復(fù)分區(qū)表,保護(hù)電腦安全。